FCSC 2022 - C-3PO

Catégorie : Forensics

Difficulté : ⭐

C-3PO

Ennoncé

Pour votre première analyse, on vous confie le téléphone du PDG de GoodCorp.

Ce dernier est certain que les précieuses photos stockées sur son téléphone sont récupérées par un acteur malveillant.

Vous décidez de mettre en place une capture réseau sur le téléphone, afin de voir ce qu’il en est…

SHA256(capture.cap) = 7b63c22567098f829dfdc190b6f531bbdf23a23e222508752a0a5e5dfa28259c (61Mo).

Note : les épreuves C-3PO, R2-D2 et R5-D4 sont indépendantes

Solve

We have a cap file

- export object http –> nothing

- DNS –> dns exfiltration –> nothing

|

|

Found in the recovered files classes.dex

|

|

The malicious actor is found to be a meterpreter java metasploit

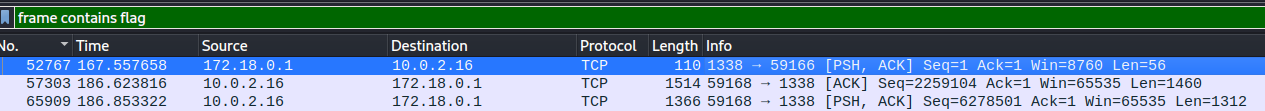

In the end to find the flag with wireshark, just make the query: frame contains flag and Follow --> stream tcp

|

|

We then have base64 that we will transform into an image

Flag : FCSC{2d47d546d4f919e2d50621829a8bd696d3cd1938}